1. Security Identifier (SID) là gì?

SID (security indentifier) là một mã định dạng cho mỗi đối tượng trong windows (user, group). Trong Domain controller, nếu chung SID thì việc quản lý sẽ trở nên khó khăn. SID có tình duy nhất. Để xem SID của đối tượng đang sử dụng windows ta sử dụng câu lệnh dos sau đây: whoami /user.

2. Vai trò của SID trong Window

Trong Win2K, các tài khoản user khi mới được tạo ra đều tự động được cấp cho một SID (Security Identifier – mã nhận diện bảo mật). Mỗi SID là một con số duy nhất và chỉ có một, dùng cho mục đích nhận diện một tài khoản.

Hệ điều hành không nhận biết người dùng bằng user name, mà chúng nhận diện hoàn toàn bằng SID của tài khoản.

Do đó các SID không bao giờ được tái sử dụng, không bao giờ xuất hiện lần thứ hai. Vì tính chất độc nhất này nên khi một tài khoản bị xóa, SID của tài khoản đó cũng biến mất vĩnh viễn theo.

Các dạng thức của SID có dạng như dưới đây:

S-1-5-21-D1-D2-D3-RID

Trong đó:

S-1-5-21 là một tiền tố của NT.

D1, D2, D3 là những con số 32-bit đặc trưng cho một miền. Khi một miền được tạo ra, các con số từ D1 cho tới D3 này cũng được xác định theo. Tất cả các SID trong miền đó đều có cùng ba giá trị này.

RID (Relative Identifier) là mã nhận diện tương đối. Đây chính là phần duy nhất của một SID bất kỳ. Mỗi tài khoản mới luôn có một con số RID hoàn toàn khác biệt với các tài khoản trước đó trong miền.

3. Cấu trúc của SID

Cấu trúc thông tin một SID có dạng như sau:

Trong đó:

– Revision: xác định phiên bản của SID.

– Identifier Authority (IA): Dùng để định danh cho tổ chức cấp phát SID có các giá trị dưới.

Ví dụ:

1account hay Security Group thì IA=5 (VD: group administrators, group users…).

SID của group EveryOne thì có IA=1.

IA=0: Null Authority Đại diện cho SID của một đối tượng không được biết.

IA=1: World Authority (Ví dụ: Đại diện cho SID của group EveryOne).

IA=2: Local Authority(Đại diện cho SID của user có quyền đăng nhập cục bộ).

IA=3: Creator Authority (Đại diện cho SID của chủ sở hữu tạo đối tượng).

IA=4: Non-unique Authority,

IA=5: NT Authority

IA=9: Resource Manager Authority.

– Subauthorities: chứa những thông tin quan trọng của SID, dùng dể định danh local computer hoặc domain.

Phần giá trị cuối cùng của Subauthorites gọi là RID (Relative identifier) dùng để định danh user hoặc security group trong domain hoac local computer.

4. Trùng SID

Hai trường hợp điển hình ta dễ bị lỗi trùng SID đó là:

– Sử dụng clone trong VMWARE.

– Sử dụng chung một bản ghost cho các máy tính

Các máy tính này thường gặp một số lỗi trùng SID khi sử dụng các dịnh vụ mạng hoặc khi join domain.

5. Cách giải quyết trùng SID

– Cách 1: Sử dụng đĩa source CD Win2k3, truy cập Support ools\deploy.cab → Extract vào ổ C, chạy file Sysprep.exe, chọn Reseal.

– Cách 2: Dùng phần mềm NewSID, chạy phần mềm → Next → Random SID… Sau đó thực hiện theo hướng dẫn. Cuối cùng Restart. Máy đã có SID mới.

– Cách 3:

Thực hiện kiểm tra SID hiện tại. Mở cửa sổ Run → cmd → whoami/user. Bạn sẽ thấy được SID hiện tại.

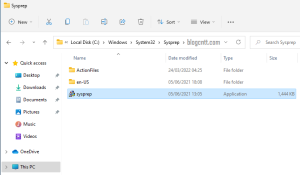

Tiếp theo, chạy sysperp bằng cách vào Start → Run → sysprep.

Windows sẽ gọi sysprep ở vị trí C:\Windows\system32\Sysprep. Chạy sysprep.exe.

CLICK NGAY – DÙNG THỬ MIỄN PHÍ MÁY CHỦ BIZFLY CLOUD SERVER VỚI TỶ LỆ UPTIME 99,99%

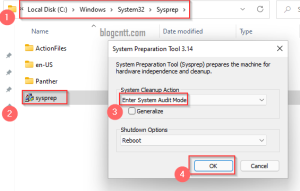

Lựa chọn mặc định và check thêm vào Generalize.

Chương trình sysprep sẽ tiến hành xóa các thông tin đã cài đặt.

Khi reboot lại windows sẽ nhận diện lại hardware.

Sau đó, thực hiện khai báo lại một vài thông tin thêm như: chấp nhận chính sách Windows, khai báo mật khẩu cho user Administrator…

Đến đây bạn đã hoàn tất, hãy thực hiện kiểm tra lại SID mới bằng cách thực hiện Run → cmd → whoami/user.

6. Hướng dẫn cách xóa SID trên Windows Server

Với thao tác này chúng ta sẽ sử dụng công cụ sysprep có sẵn trên Windows Server.

Truy cập thư mục đường dẫn: C:\Windows\System32\Sysprep\Sysprep.exe, chạy chương trình Sysprep.

Tích vào ô Generalize khi tool box hiện ra như hình phía dưới.

Sau khi reboot, Windows sẽ yêu cầu bạn phải khai báo lại các thông số.